Модерация радиолюбительских сетей

март 2021Радиолюбительские сети подвержены помехам разного рода, это могут быть промышленные помехи, атмосферные, гармоники от других радиостанций, а также целенаправленное вмешательство. Рассмотрим арсенал средств, для модерации радиолюбительских сетей.

Цифровые сети:

| тип сети | модерация в сети | модерация в эфире |

|---|---|---|

| WiRES-X | регистрация линка, закрытая комната, бан радиостанции в комнате |

Group Members DG-ID (100) бан радиостанции в линке |

| BrandMeister | регистрация при получении dmr_id, Hotspot Security AirSecurity |

ColorCode (15) DMR Access List |

| FreeDMR | регистрация при получении dmr_id, база зарегистрированных позывных |

ColorCode (15) DMR Access List |

| YSF | приватная комната BlockList.txt iptables |

в pi-star нет DGIdGateway |

| NXDN | приватная комната iptables |

RAN (65) |

| P25 | приватная комната iptables |

NAC (4096) |

| XLX | белый список, чёрный список |

dmr: Access List ysf: DG-ID d-star: нет |

Как видно из таблицы, большой выбор средств для защиты линка/комнаты есть в WiRES-X сети, где возможно заблокировать радиостанцию, а не введённый в неё позывной. Слабый арсенал у YSF, XLX, HBLINK.

BrandMeister хорошо защитил сеть, но радиоканал (по сути) беззащитен. DMR Access List можно обойти, а у ColorCode мало вариантов. FreeDMR проверяет только dmr_id, а этого не достаточно.

Аналоговые сети:

| тип сети | модерация в сети | модерация в эфире |

|---|---|---|

| FRN | не обязательная регистрация, бан в комнате, невидимая комната, список доступа, отключить передачу |

CTCSS (38/50) DCS (105) |

| EchoLink | обязательная регистрация, вход по паролю, один терминал с одного ip бан позывного в комнате, бан линка в комнате временный бан пускать только из эфира отключить передачу |

CTCSS (38/50) DCS (105) |

| SVXLink | подключение по паролю | CTCSS (38/50) DCS (105) |

| APRS | passcode регистрация | budlist, conlist, llist, suplist (для kpc-3) |

В аналоговых сетях всё не так уж плохо. Со стороны сети хорошо защищены EchoLink и FRN. Со стороны эфира защищаемся сменой CTCSS/DCS кодов и частот.

В SVXLink, коды CTCSS можно менять программно и делать их разными для приёма и передачи, что затрудняет проникновение в сеть из эфира.

Благодаря возможности использовать удалённые TRX в SVXLink, покрытие можно делать не сплошным, а зоновым/секторным, что также способствует уменьшению помех. У радиолюбителей здесь большое поле для экспериментов.

Защита YSF-рефлектора

YSF простая и эффективная сеть для C4FM-радиостанций, о которой можно почитать здесь:

• YSF - модульная радиосеть

• Запускаем свою комнату в YSF сети

Особенность YSF-рефлектора в том, что зайти в него может любой желающий. В больших городах, всегда найдётся бездельник с радиостанцией, имеющий время и желание мешать общению радиолюбителей.

Как защититься?

YSF сеть хорошо подходит для примера, так как она (благодаря своей открытости) одна из самых беззащитных. Однако, у администратора линка/рефлектора есть некоторые возможности.

1. Защита в сети

Если кто-то заходит в ваш YSF-рефлектор через сеть и мешает общаться (держит передачу, подделывает позывной), есть варианты действий:

• Сделайте ваш YSF-рефлектор не публичным и добавьте его в свой список. Например, если вы подмените список ysf_hosts.txt в Pi-Star, как описано в статье Чистим YSF у вас появится рефлектор Private, которого не видят те кто оставил стандартный список.

• Второй вариант, задействовать чёрный список, Для этого в файл BlockList.txt добавляем позывные которые не смогут передавать, но смогут слушать.

• Для третьего варианта необходим доступ и права на компьютере с запущенным рефлектором, с помощью iptables, можно запретить передачу всем, кроме доверенных ip. Ниже пример команд, которые можно добавить в скрипт, к уже имеющимся правилам:

sudo iptables -A INPUT -s 127.0.0.1 -j ACCEPT

sudo iptables -A INPUT -p udp --dport 42000 -m u32 --u32 "0>>22&0x3C@8=0x59534644" -j REJECT -m comment --comment "Reject YSF TX Data"

Мы запретили передачу в рефлектор всем, кроме локального адреса, а приём и регистрация разрешены. Как это работает можно проверить в

• Есть альтернативная разработка iu5jae, под названием pYSFReflector. Суть её в том что расширены возможности администрирования рефлектора и можно блокировать не только позывной, но и сам линк и его ip адрес.

2. Защита линка в эфире

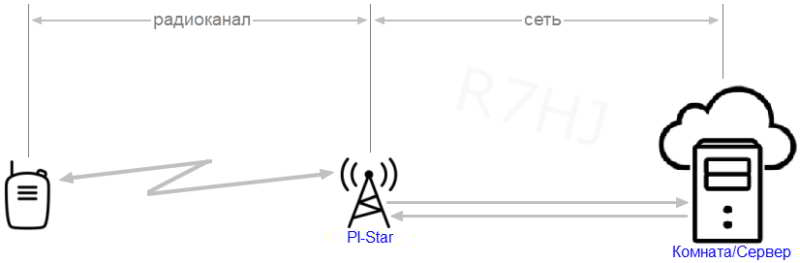

Рассмотрим городской линк, с покрытием в десятки километров. Pi-Star не имеет возможностей ограничить доступ к YSF в эфире. Любой может встать на его частоту и попасть в сеть.

Чтобы отсечь чужака, от Pi-Star придётся отказаться. Городской линк должен работать через DGIdGateway, в котором вы устанавливаете не нулевой DG-ID, для доступа к рефлектору. Более того, DG-ID можно менять скриптом, хоть каждый день.

Другая особенность YSF, в том что хулиган, даже выбрав правильный DG-ID не сможет определить зашёл он в сеть или нет, так как от рефлектора не будет ответа.

Можно сделать разными частоты RX/TX, но при этом линк оставить симплексным. Передачу мощного линка будут слышать все, а чтобы вычислить приёмную частоту и подобрать DG-ID, потребуется время.

3. Защита hotspot в эфире

Персональный Hotspot имеет маленький радиус действия, поэтому с ним значительно проще. Чтобы избавиться от помехи, вы можете подключить вместо антенны эквивалент и таким образом, уменьшить дальность до нескольких метров или сменить частоту.

Дополнительно активируйте режим Node Type: Private

Постскриптум

Здесь приведены не все возможности модерации и использования функционала популярных сетей, самое 'вкусное' оставим для обсуждения в эфире.

В радиолюбительских сетях, можно самостоятельно и эффективно бороться с помехами. Не стоит забывать и про Роскомнадзор, у которого есть все необходимые технические средства для выявления помех в радиоэфире.

Радиолюбительские сети в интернете

R7HJ, R6HACN